Pierwszego dnia opowiadali między innymi o modelowaniu zagrożeń, bezpieczeństwie mechanizmów wgrywania plików na serwer w aplikacjach Web, a także o podstawach bezpiecznego kodowania w językach Java oraz PHP. Szereg pytań i ćwiczeń w trakcie prowadzonych prezentacji pozwolił nie tylko urozmaicić program szkolenia, ale także rozwinąć interesujące dyskusje na styku obszarów bezpieczeństwa i programowania. Dodatkowo o innym wydarzeniu organizowanym cyklicznie przez PCSS dla społeczności GN3+ (Summer School For Developers) opowiedział Marek Lewandowski z Pionu Usług Sieciowych PCSS.

W drugim dniu szkolenia przekazano informacje m.in. o bezpieczeństwie mechanizmów uwierzytelniania oraz błędach bezpieczeństwa wynikających ze złej implementacji dostępu do obiektów systemu plików, ale podstawową wartością tego dnia była seria intensywnych warsztatów z zakresu podatności występujących w aplikacjach Web (XSS, SQL Injection), a także dotyczących zmienności obiektów w Javie. Uczestnicy mogli samodzielnie zapoznać się z istniejącymi i specjalnie przygotowanymi aplikacjami zawierającymi błędy, a także sprawdzić, w jaki sposób odpowiednie zmiany w kodzie przekładają się na wzrost poziomu bezpieczeństwa implementowanej usługi. Całość została sfinalizowana konkursem HackMe, w ramach którego uczestnicy szkolenia wykorzystywali nabytą właśnie wiedzę do samodzielnego zaatakowania specjalnie przygotowanej, podatnej aplikacji (kilku z nich udało się zresztą osiągnąć główny cel szkolenia, czyli przejęcie laptopa prowadzącego konkurs Pawła). Przybliżenie programistom sposobu postępowania napastników pomoże w wypracowaniu odpowiednich strategii ochrony tworzonego oprogramowania.

Trzeciego dnia skoncentrowano się głównie na statycznej analizie kodu źródłowego. Dyskutowano o wadach i zaletach manualnej oraz automatycznej analizy kodu, opowiedziano o metodykach ręcznej analizy kodu, przytaczając również własne doświadczenia. Całe szkolenie sfinalizowała seria demonstracji i ćwiczeń z wykorzystaniem otwartych i darmowych narzędzi do statycznej analizy kodu (Perl::Critic, findbugs, RIPS).

Oprócz realizacji szkoleń, Zespół Bezpieczeństwa bierze udział w innych pracach związanych z bezpieczeństwem w projekcie GN3+, między innymi realizuje przeglądy kodu źródłowego oprogramowania wytworzonego w projekcie. Z kolei podobne – unikalne w polskich warunkach – szkolenia, o programie profilowanym dla specyficznych potrzeb poszczególnych projektów, PCSS przeprowadził dla programistów w takich projektach jak Krajowy Magazyn Danych 2, e-Podręczniki do kształcenia ogólnego czy SECOR.

OSCARS: Torowanie drogi dla otwartej nauki w europejskiej przestrzeni badawczej

2025-07-02

Europejski krajobraz naukowy przechodzi znaczącą transformację, napędzaną dzięki inicjatywom takim jak OSCARS (Open Science Clusters for Advanced Research and Science). Ten ambitny, czteroletni projekt w ramach programu Horyzont Europa ma zrewolucjonizować praktyki badawcze na całym kontynencie, promując zasady Otwartej Nauki i wspierając szerokie przyjęcie danych zgodnych z zasadami FAIR (Findable, Accessible, Interoperable, Reusable). Do OSCARS, poprzez konsorcjum DARIAH-EU, dołączyło właśnie nasze Centrum. PCSS będzie działać w pakiecie roboczym 2.

Polska zgłasza swój udział w unijnym programie budowy Gigafabryk AI

2025-06-12

W ogłoszonym przez Ministerstwo Cyfryzacji komunikacie podano, że po zakończeniu konsultacji społecznych finalizowane są rozmowy z partnerami w Unii Europejskiej o udziale Polski w programie budowy Gigafabryk AI. Formalny wniosek trafi do struktur przed 20 czerwca 2025 roku.

Jedno logo, jedna nazwa – jeszcze więcej możliwości!

2025-06-02

Z przyjemnością informujemy o ważnym kroku w rozwoju naszego Centrum – ujednoliceniu logotypu i nazwy. Decyzja ta jest odpowiedzią na potrzebę stworzenia spójnego i klarownego wizerunku, który ułatwi identyfikację i komunikację. Wraz z początkiem czerwca 2025 r. nasza instytucja będzie posługiwać się swoją nazwą wyłącznie w języku polskim - Poznańskie Centrum Superkomputerowo-Sieciowe (PCSS).

Wprowadzenie do grafów wiedzy – pierwszy webinar projektu GRAPHIA

2025-05-20

13 czerwca 2025 roku o godzinie 11:00 odbędzie się webinar zatytułowany “Wprowadzenie do grafów wiedzy”. To pierwsze takie spotkanie zorganizowane w ramach projektu GRAPHIA, którego głównym celem jest stworzenie zaawansowanej aplikacji opartej na otwartym oprogramowaniu, służącej do analizy wizualnej, opracowana w celu wspomagania interpretacji dużych i złożonych zbiorów danych.

Zapraszamy na stronę projektu LUMEN

2025-05-19

Współpraca międzydziedzinowa, skupiająca się na badaniach łączących matematykę, nauki humanistyczne i społeczne (ang. Social Sciences and Humanities, SSH), a także nauki dotyczące systemów ziemskich oraz dynamiki molekularnej – to cel projektu LUMEN, którego partnerem jest Poznańskie Centrum Superkomputerowo-Sieciowe. Wszystkich zainteresowanych zapraszamy na nową stronę projektową.

Projekt 3D-4CH: zapraszamy do wypełnienia ankiety

2025-04-30

3D-4CH to europejski projekt, którego celem jest rewolucjonizowanie sposobu ochrony, digitalizacji i udostępniania dziedzictwa kulturowego z wykorzystaniem zaawansowanych technologii 3D, sztucznej inteligencji (AI) oraz rozszerzonej rzeczywistości (XR). W ramach projektu zapraszamy do wypełnienia ankiety, skierowanej do osób, firm i instytucji realizujących kursy lub warsztaty, dotyczące digitalizacji dziedzictwa kulturowego. Termin wypełnienia ankiety upływa 21 maja. br.

Zapraszamy na portal z ofertą usług i innowacji PCSS

2025-04-24

Od ponad 30 lat Poznańskie Centrum Superkomputerowo-Sieciowe otwarte jest na szeroką współpracę, zarówno z instytucjami badawczymi, jak i z partnerami przemysłu, dla których kompetencje i doświadczenie poznańskiego Centrum mogą stać się silnym atutem rozwoju cyfrowej transformacji. Zapraszamy do zapoznania się z szeroką i różnorodną ofertą usług i innowacji przygotowaną przez specjalistów z PCSS.

PCSS i WARP wspierają MŚP w budowie bezpiecznego biznesu

2025-04-18

Wielkopolska Agencja Rozwoju Przedsiębiorczości oraz Poznańskie Centrum Superkomputerowo Sieciowe podpisały list intencyjny nt. współpracy w obszarze cyberbezpieczeństwa. Współpraca obejmować będzie w pierwszej fazie promocję i szerzenie informacji w środowiskach przedsiębiorców z terenu województwa wielkopolskiego na temat cyberbezpieczeństwa oraz bezpieczeństwa systemów teleinformatycznych.

Piąta edycja konferencji European Quantum Systems and Software Summit w PCSS

2025-06-27

Po udanej serii konferencji European Quantum Systems and Software Summit (EQS3) w ostatnich trzech latach, piąta edycja tego wydarzenia odbyła się w Poznaniu. Tegoroczne, trzydniowe spotkanie (25-27 czerwca) współorganizował dr. hab. inż. Krzysztof Kurowski przy wsparciu Poznańskiego Centrum Superkomputerowo-Sieciowego. EQS3 to zamknięta konferencja, skierowana do europejskiej społeczności naukowej oraz jej międzynarodowych partnerów. Jej głównym celem jest dalsze kształtowanie wspólnej wizji i strategii rozwoju europejskich systemów kwantowych i hybrydowych.

PCSS partnerem Kwantowego Babilonu

2025-06-27

Z przyjemnością staliśmy się partnerami instytucjonalnymi wystawy Quantum Babylon, prezentowanej w szczecińskim oddziale Muzeum Narodowego. Wernisaż, który odbył się 26 czerwca, zgromadził nie tylko wielbicieli sztuki współczesnej, miłośników prac artysty Romana Lipskiego, ale także międzynarodowe grono eksperymentatorów, wykorzystujących nowoczesne technologie do tworzenia nowych wymiarów art & science.

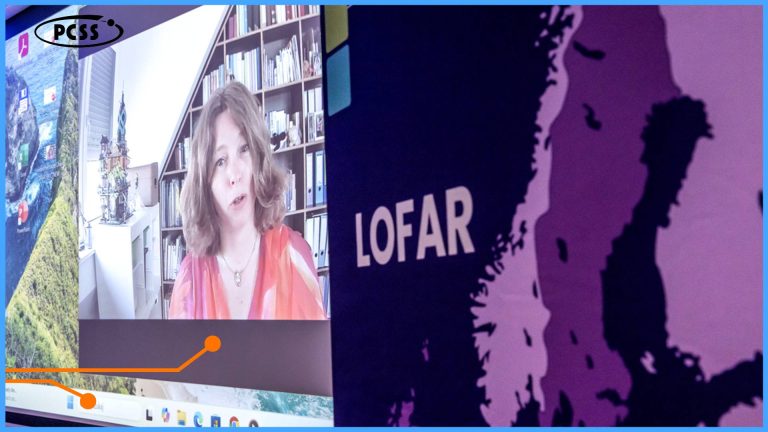

Innowacyjne badania kosmosu: Inauguracja projektu LOFAR ERIC w PCSS

2025-06-25

25 czerwca 2025 roku, w siedzibie głównej PCSS (CBPIO) odbyło się uroczyste posiedzenie POLFARu połączone z otwarciem działalności w Polsce konsorcjum na rzecz europejskiej infrastruktury badawczej LOFAR ERIC. Wśród gości znaleźli się m.in. przedstawiciele Ministerstwa Nauki i Szkolnictwa Wyższego, Centrum Badań Kosmicznych PAN, Narodowego Centrum Promieniowania Synchrotronowego SOLARIS, ESO, CTAO ERIC oraz oczywiście członkowie konsorcjum POLFAR, w którym jest także nasze Centrum.

Inauguracja PIAST-Q – Przełom w dziedzinie europejskich obliczeń kwantowych

2025-06-23

Dziś, w trakcie polskiej prezydencji w Radzie Unii Europejskiej, EuroHPC JU zainaugurowało instalację PIAST-Q w Poznaniu. Jest to pierwsza inauguracja komputera kwantowego EuroHPC, która stanowi kamień milowy w budowie europejskiej infrastruktury obliczeń kwantowych. Jest to również pierwsza infrastruktura EuroHPC zlokalizowana w Polsce.

Inauguracja prac Konsorcjum pierwszej polskiej Fabryki AI – PIAST-AI

2025-06-23

Dzisiaj w Poznańskim Centrum Superkomputerowo-Sieciowym postawiono ważny krok w kierunku uczynienia Europy jednym z liderów technologii AI. Wśród wybranych przez Komisję Europejską obiektów, uczestniczących w programie „AI Factories" znalazła się Fabryka Piast-AI w PCSS. Tym samym Poznań staje się ważnym kołem zamachowym w rozwoju dziedzin, takich jak: IT, cyberbezpieczeństwo, technologie kosmiczne, robotyka i zrównoważony rozwój.

DARIAH Annual Event 2025: Przyszłość humanistyki cyfrowej w Getyndze

2025-06-21

W dniach 17-20 czerwca 2025 roku w Getyndze (Niemcy) odbyła się prestiżowa konferencja DARIAH Annual Event 2025. Na miejsce tego wydarzenia wybrano Getyńską Bibliotekę Państwową i Uniwersytecką, gdzie zgromadzili się eksperci oraz entuzjaści humanistyki cyfrowej z całej Europy, wśród których nie zabrakło też przedstawicieli PCSS. Pierwszy dzień poświęcony był wewnętrznym spotkaniom DARIAH, natomiast główna część konferencji trwała od 18 do 20 czerwca.

Cyfrowy Szczyt w Gdańsku

2025-06-19

17 i 18 czerwca 2025 w Europejskim Centrum Solidarności w Gdańsku odbyła się konferencja zatytułowana Digital Summit (Cyfrowy Szczyt). Wydarzenie to stworzyło przestrzeń do rozmowy o przyszłości cyfrowej Europy, w której udział wzięli ministrowie, liderzy branży technologicznej, naukowcy i przedstawiciele najbardziej innowacyjnych firm. Nie zabrakło także pełnomocnika dyrektora ICHB PAN ds. PCSS – Roberta Pękala. Podczas konferencji podsumowano polską prezydencję w Radzie UE w obszarze cyfryzacji i – co istotne – nakreślono wspólne plany w tym obszarze działań na najbliższe lata.

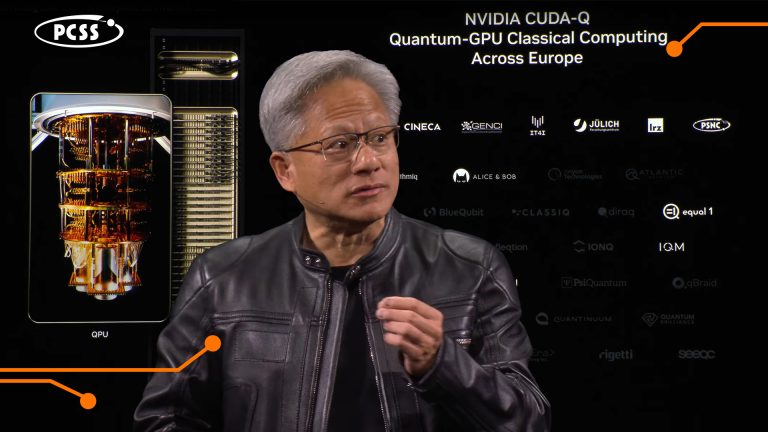

Kwantowe technologie PCSS na scenie NVIDIA GTC w Paryżu

2025-06-17

Podczas trwającej w Paryżu (10-12.06) konferencji NVIDIA GTC Poznańskie Centrum Superkomputerowo-Sieciowe zostało wymienione wśród czołowych ośrodków europejskich zajmujących się technologiami kwantowymi w trakcie wystąpienia CEO firmy NVIDIA, Jensena Huanga.

„Nauka w Polsce”: Światłowodowa „autostrada” połączyła zegary w Polsce i Niemczech

2025-07-04

Na łamach portalu „Nauka w Polsce” - popularnego serwisu internetowego Polskiej Agencji Prasowej (PAP) - pojawił się artykuł Ludwiki Tomali, dotyczący przedsięwzięcia, które jest niezwykle aktualne. Chodzi bowiem o inwestycję podjętą w ramach działalności paneuropejskiej sieci komputerowej przeznaczonej dla badań i edukacji GÉANT, która ma na celu stworzenie europejskiej sieci transferu czasu i częstotliwości.

PSNC Digital Future Talks: Czym jest sztuczna inteligencja i czy należy się jej bać

2025-06-26

W nowym odcinku naszego podcastu, wspólnie z Dawidem Sierą zastanowimy się nad obecnym stanem zaawansowania sztucznej inteligencji oraz możliwościami jej zastosowania. Spojrzymy też oczywiście w przyszłość, by porozmawiać nie tylko o benefitach, ale także potencjalnych zagrożeniach związanych z AI.

GÉANT Connect Magazine: PCSS zmierza w kierunku infrastruktur badawczych nowej generacji

2025-06-10

W najnowszym, czerwcowym, wydaniu czasopisma „CONNECT”, skupionej wokół sieci i społeczności GÉANT, pojawił się artykuł dotyczący infrastruktur badawczych nowej generacji. Przedsięwzięcia te realizowane są w ramach czterech wiodących projektów, prowadzonych przez PCSS i opartych na Sieci PIONIER.

PSNC Digital Future Talks: AI, technologie kwantowe i PCSS oczami młodego naukowca

2025-05-22

Jest studentem III roku na kierunku Sztuczna Inteligencja Wydziału Informatyki i Telekomunikacji na Politechnice Poznańskiej oraz pracownikiem Działu Energooszczędnych Technologii ICT PCSS. Łącząc pasje zawodowe i prywatne, pracuje nad sztuczną inteligencją i technologiami kwantowymi. Mowa o Dawidzie Sierze, gościu najnowszego odcinka podcastu PSNC Digital Future Talks.

Artykuł w „Nature”: „Koherentna komunikacja kwantowa na duże odległości w operacyjnych sieciach telekomunikacyjnych”

2025-04-24

W najnowszym, 640. (04/2025) wydaniu czasopisma „Nature” – jednego z najbardziej prestiżowych czasopism naukowych na świecie, ukazał się artykuł zatytułowany "Koherentna komunikacja kwantowa na duże odległości w operacyjnych sieciach telekomunikacyjnych". Jednym z współautorów publikacji jest Piotr Rydlichowski z Działu Infrastruktury Sieciowej i Usługowej PCSS.

PSNC Digital Future Talks: ARM, czyli mowa bez tajemnic

2025-04-24

Zapraszamy na najnowszy odcinek PSNC Digital Future Taks - popularnonaukowego podcastu przygotowanego przez PCSS. Dr inż. Ewa Kuśmierek i Mariusz Owsianny z Działu Nowych Interfejsów Użytkownika przybliżą projekt o nazwie Automatyczne Rozpoznawanie Mowy (ARM), pozwalający na transkrypcję mowy na tekst. Na rozmowę zapraszają dr Magdalena Baranowska-Szczepańska i Damian Niemir.

Materiały wideo z konferencji #2morrow_EnergINN Energetyka Technologie Innowacje Przyszłość

2025-04-23

8 i 9 kwietnia 2025 r. na Międzynarodowych Targach Poznańskich odbyła się kolejna edycja konferencji #2morrow_EnergINN Energetyka Technologie Innowacje Przyszłość, organizowanej przy współpracy Enea Operator i Poznańskiego Centrum Superkomputerowo-Sieciowego. Zapraszamy do obejrzenia materiałów wideo z tego wydarzenia.

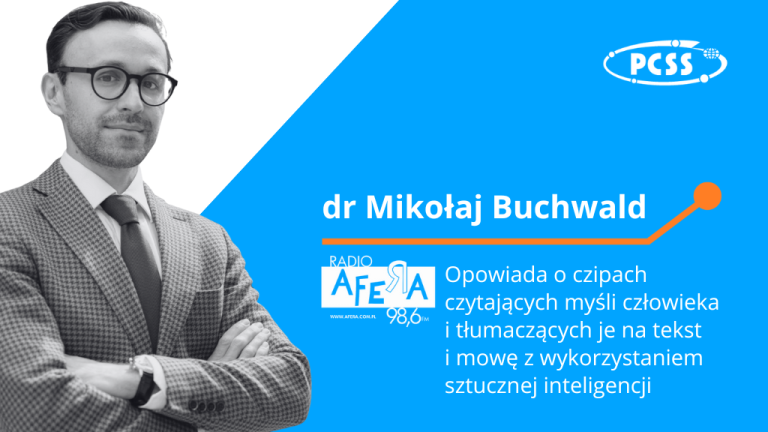

Dr Mikołaj Buchwald gościem Radia Afera

2025-04-22

Gościem porannej audycji studenckiego Radia Afera "Aferanek" był dr Mikołaj Buchwald z Działu Usług Internetu Przyszłości Poznańskiego Centrum Superkomputerowo-Sieciowego. Ekspert opowiadał o czipach umożliwiających odczytywanie ludzkich myśli i przekształcanie ich na tekst oraz mowę przy wykorzystaniu sztucznej inteligencji.

OSCARS: Torowanie drogi dla otwartej nauki w europejskiej przestrzeni badawczej

2025-07-02

Europejski krajobraz naukowy przechodzi znaczącą transformację, napędzaną dzięki inicjatywom takim jak OSCARS (Open Science Clusters for Advanced Research and Science). Ten ambitny, czteroletni projekt w ramach programu Horyzont Europa ma zrewolucjonizować praktyki badawcze na całym kontynencie, promując zasady Otwartej Nauki i wspierając szerokie przyjęcie danych zgodnych z zasadami FAIR (Findable, Accessible, Interoperable, Reusable). Do OSCARS, poprzez konsorcjum DARIAH-EU, dołączyło właśnie nasze Centrum. PCSS będzie działać w pakiecie roboczym 2.

Piąta edycja konferencji European Quantum Systems and Software Summit w PCSS

2025-06-27

Po udanej serii konferencji European Quantum Systems and Software Summit (EQS3) w ostatnich trzech latach, piąta edycja tego wydarzenia odbyła się w Poznaniu. Tegoroczne, trzydniowe spotkanie (25-27 czerwca) współorganizował dr. hab. inż. Krzysztof Kurowski przy wsparciu Poznańskiego Centrum Superkomputerowo-Sieciowego. EQS3 to zamknięta konferencja, skierowana do europejskiej społeczności naukowej oraz jej międzynarodowych partnerów. Jej głównym celem jest dalsze kształtowanie wspólnej wizji i strategii rozwoju europejskich systemów kwantowych i hybrydowych.

„Nauka w Polsce”: Światłowodowa „autostrada” połączyła zegary w Polsce i Niemczech

2025-07-04

Na łamach portalu „Nauka w Polsce” - popularnego serwisu internetowego Polskiej Agencji Prasowej (PAP) - pojawił się artykuł Ludwiki Tomali, dotyczący przedsięwzięcia, które jest niezwykle aktualne. Chodzi bowiem o inwestycję podjętą w ramach działalności paneuropejskiej sieci komputerowej przeznaczonej dla badań i edukacji GÉANT, która ma na celu stworzenie europejskiej sieci transferu czasu i częstotliwości.

Polska zgłasza swój udział w unijnym programie budowy Gigafabryk AI

2025-06-12

W ogłoszonym przez Ministerstwo Cyfryzacji komunikacie podano, że po zakończeniu konsultacji społecznych finalizowane są rozmowy z partnerami w Unii Europejskiej o udziale Polski w programie budowy Gigafabryk AI. Formalny wniosek trafi do struktur przed 20 czerwca 2025 roku.

PCSS partnerem Kwantowego Babilonu

2025-06-27

Z przyjemnością staliśmy się partnerami instytucjonalnymi wystawy Quantum Babylon, prezentowanej w szczecińskim oddziale Muzeum Narodowego. Wernisaż, który odbył się 26 czerwca, zgromadził nie tylko wielbicieli sztuki współczesnej, miłośników prac artysty Romana Lipskiego, ale także międzynarodowe grono eksperymentatorów, wykorzystujących nowoczesne technologie do tworzenia nowych wymiarów art & science.

PSNC Digital Future Talks: Czym jest sztuczna inteligencja i czy należy się jej bać

2025-06-26

W nowym odcinku naszego podcastu, wspólnie z Dawidem Sierą zastanowimy się nad obecnym stanem zaawansowania sztucznej inteligencji oraz możliwościami jej zastosowania. Spojrzymy też oczywiście w przyszłość, by porozmawiać nie tylko o benefitach, ale także potencjalnych zagrożeniach związanych z AI.

Jedno logo, jedna nazwa – jeszcze więcej możliwości!

2025-06-02

Z przyjemnością informujemy o ważnym kroku w rozwoju naszego Centrum – ujednoliceniu logotypu i nazwy. Decyzja ta jest odpowiedzią na potrzebę stworzenia spójnego i klarownego wizerunku, który ułatwi identyfikację i komunikację. Wraz z początkiem czerwca 2025 r. nasza instytucja będzie posługiwać się swoją nazwą wyłącznie w języku polskim - Poznańskie Centrum Superkomputerowo-Sieciowe (PCSS).

Innowacyjne badania kosmosu: Inauguracja projektu LOFAR ERIC w PCSS

2025-06-25

25 czerwca 2025 roku, w siedzibie głównej PCSS (CBPIO) odbyło się uroczyste posiedzenie POLFARu połączone z otwarciem działalności w Polsce konsorcjum na rzecz europejskiej infrastruktury badawczej LOFAR ERIC. Wśród gości znaleźli się m.in. przedstawiciele Ministerstwa Nauki i Szkolnictwa Wyższego, Centrum Badań Kosmicznych PAN, Narodowego Centrum Promieniowania Synchrotronowego SOLARIS, ESO, CTAO ERIC oraz oczywiście członkowie konsorcjum POLFAR, w którym jest także nasze Centrum.

GÉANT Connect Magazine: PCSS zmierza w kierunku infrastruktur badawczych nowej generacji

2025-06-10

W najnowszym, czerwcowym, wydaniu czasopisma „CONNECT”, skupionej wokół sieci i społeczności GÉANT, pojawił się artykuł dotyczący infrastruktur badawczych nowej generacji. Przedsięwzięcia te realizowane są w ramach czterech wiodących projektów, prowadzonych przez PCSS i opartych na Sieci PIONIER.

Wprowadzenie do grafów wiedzy – pierwszy webinar projektu GRAPHIA

2025-05-20

13 czerwca 2025 roku o godzinie 11:00 odbędzie się webinar zatytułowany “Wprowadzenie do grafów wiedzy”. To pierwsze takie spotkanie zorganizowane w ramach projektu GRAPHIA, którego głównym celem jest stworzenie zaawansowanej aplikacji opartej na otwartym oprogramowaniu, służącej do analizy wizualnej, opracowana w celu wspomagania interpretacji dużych i złożonych zbiorów danych.

Inauguracja PIAST-Q – Przełom w dziedzinie europejskich obliczeń kwantowych

2025-06-23

Dziś, w trakcie polskiej prezydencji w Radzie Unii Europejskiej, EuroHPC JU zainaugurowało instalację PIAST-Q w Poznaniu. Jest to pierwsza inauguracja komputera kwantowego EuroHPC, która stanowi kamień milowy w budowie europejskiej infrastruktury obliczeń kwantowych. Jest to również pierwsza infrastruktura EuroHPC zlokalizowana w Polsce.

PSNC Digital Future Talks: AI, technologie kwantowe i PCSS oczami młodego naukowca

2025-05-22

Jest studentem III roku na kierunku Sztuczna Inteligencja Wydziału Informatyki i Telekomunikacji na Politechnice Poznańskiej oraz pracownikiem Działu Energooszczędnych Technologii ICT PCSS. Łącząc pasje zawodowe i prywatne, pracuje nad sztuczną inteligencją i technologiami kwantowymi. Mowa o Dawidzie Sierze, gościu najnowszego odcinka podcastu PSNC Digital Future Talks.

Zapraszamy na stronę projektu LUMEN

2025-05-19

Współpraca międzydziedzinowa, skupiająca się na badaniach łączących matematykę, nauki humanistyczne i społeczne (ang. Social Sciences and Humanities, SSH), a także nauki dotyczące systemów ziemskich oraz dynamiki molekularnej – to cel projektu LUMEN, którego partnerem jest Poznańskie Centrum Superkomputerowo-Sieciowe. Wszystkich zainteresowanych zapraszamy na nową stronę projektową.

Inauguracja prac Konsorcjum pierwszej polskiej Fabryki AI – PIAST-AI

2025-06-23

Dzisiaj w Poznańskim Centrum Superkomputerowo-Sieciowym postawiono ważny krok w kierunku uczynienia Europy jednym z liderów technologii AI. Wśród wybranych przez Komisję Europejską obiektów, uczestniczących w programie „AI Factories" znalazła się Fabryka Piast-AI w PCSS. Tym samym Poznań staje się ważnym kołem zamachowym w rozwoju dziedzin, takich jak: IT, cyberbezpieczeństwo, technologie kosmiczne, robotyka i zrównoważony rozwój.

Artykuł w „Nature”: „Koherentna komunikacja kwantowa na duże odległości w operacyjnych sieciach telekomunikacyjnych”

2025-04-24

W najnowszym, 640. (04/2025) wydaniu czasopisma „Nature” – jednego z najbardziej prestiżowych czasopism naukowych na świecie, ukazał się artykuł zatytułowany "Koherentna komunikacja kwantowa na duże odległości w operacyjnych sieciach telekomunikacyjnych". Jednym z współautorów publikacji jest Piotr Rydlichowski z Działu Infrastruktury Sieciowej i Usługowej PCSS.

Projekt 3D-4CH: zapraszamy do wypełnienia ankiety

2025-04-30

3D-4CH to europejski projekt, którego celem jest rewolucjonizowanie sposobu ochrony, digitalizacji i udostępniania dziedzictwa kulturowego z wykorzystaniem zaawansowanych technologii 3D, sztucznej inteligencji (AI) oraz rozszerzonej rzeczywistości (XR). W ramach projektu zapraszamy do wypełnienia ankiety, skierowanej do osób, firm i instytucji realizujących kursy lub warsztaty, dotyczące digitalizacji dziedzictwa kulturowego. Termin wypełnienia ankiety upływa 21 maja. br.

DARIAH Annual Event 2025: Przyszłość humanistyki cyfrowej w Getyndze

2025-06-21

W dniach 17-20 czerwca 2025 roku w Getyndze (Niemcy) odbyła się prestiżowa konferencja DARIAH Annual Event 2025. Na miejsce tego wydarzenia wybrano Getyńską Bibliotekę Państwową i Uniwersytecką, gdzie zgromadzili się eksperci oraz entuzjaści humanistyki cyfrowej z całej Europy, wśród których nie zabrakło też przedstawicieli PCSS. Pierwszy dzień poświęcony był wewnętrznym spotkaniom DARIAH, natomiast główna część konferencji trwała od 18 do 20 czerwca.

PSNC Digital Future Talks: ARM, czyli mowa bez tajemnic

2025-04-24

Zapraszamy na najnowszy odcinek PSNC Digital Future Taks - popularnonaukowego podcastu przygotowanego przez PCSS. Dr inż. Ewa Kuśmierek i Mariusz Owsianny z Działu Nowych Interfejsów Użytkownika przybliżą projekt o nazwie Automatyczne Rozpoznawanie Mowy (ARM), pozwalający na transkrypcję mowy na tekst. Na rozmowę zapraszają dr Magdalena Baranowska-Szczepańska i Damian Niemir.

Zapraszamy na portal z ofertą usług i innowacji PCSS

2025-04-24

Od ponad 30 lat Poznańskie Centrum Superkomputerowo-Sieciowe otwarte jest na szeroką współpracę, zarówno z instytucjami badawczymi, jak i z partnerami przemysłu, dla których kompetencje i doświadczenie poznańskiego Centrum mogą stać się silnym atutem rozwoju cyfrowej transformacji. Zapraszamy do zapoznania się z szeroką i różnorodną ofertą usług i innowacji przygotowaną przez specjalistów z PCSS.

Cyfrowy Szczyt w Gdańsku

2025-06-19

17 i 18 czerwca 2025 w Europejskim Centrum Solidarności w Gdańsku odbyła się konferencja zatytułowana Digital Summit (Cyfrowy Szczyt). Wydarzenie to stworzyło przestrzeń do rozmowy o przyszłości cyfrowej Europy, w której udział wzięli ministrowie, liderzy branży technologicznej, naukowcy i przedstawiciele najbardziej innowacyjnych firm. Nie zabrakło także pełnomocnika dyrektora ICHB PAN ds. PCSS – Roberta Pękala. Podczas konferencji podsumowano polską prezydencję w Radzie UE w obszarze cyfryzacji i – co istotne – nakreślono wspólne plany w tym obszarze działań na najbliższe lata.

Materiały wideo z konferencji #2morrow_EnergINN Energetyka Technologie Innowacje Przyszłość

2025-04-23

8 i 9 kwietnia 2025 r. na Międzynarodowych Targach Poznańskich odbyła się kolejna edycja konferencji #2morrow_EnergINN Energetyka Technologie Innowacje Przyszłość, organizowanej przy współpracy Enea Operator i Poznańskiego Centrum Superkomputerowo-Sieciowego. Zapraszamy do obejrzenia materiałów wideo z tego wydarzenia.

PCSS i WARP wspierają MŚP w budowie bezpiecznego biznesu

2025-04-18

Wielkopolska Agencja Rozwoju Przedsiębiorczości oraz Poznańskie Centrum Superkomputerowo Sieciowe podpisały list intencyjny nt. współpracy w obszarze cyberbezpieczeństwa. Współpraca obejmować będzie w pierwszej fazie promocję i szerzenie informacji w środowiskach przedsiębiorców z terenu województwa wielkopolskiego na temat cyberbezpieczeństwa oraz bezpieczeństwa systemów teleinformatycznych.

Kwantowe technologie PCSS na scenie NVIDIA GTC w Paryżu

2025-06-17

Podczas trwającej w Paryżu (10-12.06) konferencji NVIDIA GTC Poznańskie Centrum Superkomputerowo-Sieciowe zostało wymienione wśród czołowych ośrodków europejskich zajmujących się technologiami kwantowymi w trakcie wystąpienia CEO firmy NVIDIA, Jensena Huanga.

Dr Mikołaj Buchwald gościem Radia Afera

2025-04-22

Gościem porannej audycji studenckiego Radia Afera "Aferanek" był dr Mikołaj Buchwald z Działu Usług Internetu Przyszłości Poznańskiego Centrum Superkomputerowo-Sieciowego. Ekspert opowiadał o czipach umożliwiających odczytywanie ludzkich myśli i przekształcanie ich na tekst oraz mowę przy wykorzystaniu sztucznej inteligencji.

![Query successful Grafika przedstawia stylizowany napis „Lumen” wykonany z konturów liter, z których wychodzą strzałki i kolorowe kropki, symbolizujące różne dziedziny nauki. Litery są w odcieniach zieleni i pomarańczowego. Do liter „L”, „U”, „M” i „E” prowadzą strzałki z opisami dziedzin nauki: „Mathematics [Maths]”, „Social Sciences and Humanities [SSH]”, „Earth System Science [ESS]” oraz „Molecular Dynamics [MD]”. W prawym dolnym rogu znajduje się logo Unii Europejskiej z napisem „Dofinansowane przez Unię Europejską”.](https://www.pcss.pl/files/2025/05/lumen2_PL-768x432.jpg)